HAZ TU ANDROID MÁS RÁPIDO

CON ESTE SENCILLO AJUSTE

Jueves, Marzo 20, 2014 - 11:17

Una de las grandes maravillas del sistema operativo

Android es la facilidad que le da a cualquier tipo de usuario para personalizar

su dispositivo, mucho más allá de simplemente cambiar el fondo de pantalla o el

tono de llamadas. Android se puede modificar por completo fácilmente, lo cual

es algo genial para muchos, pero también peligroso sino tienes el conocimiento

(o la paciencia) necesario para esta tarea. Aún así, además de cambiar iconos y

animaciones, launchers y notificaciones, Android permite, de cierta forma,

mejorar o pulir su rendimiento. Desde BGR nos enseñan un pequeño truco basado

en los ajustes escondidos del sistema, que tendremos que encontrar para poder

modificar. Lo primero que debemos hacer es encontrar el apartado de Opciones de

programador en el dispositivo Android que utilicemos. Estas opciones están

escondidas por razones obvias, pero se pueden aprovechar para mejorar algunas

cosas. La idea es tener un Android más rápido, y realizando ajustes en las

animaciones lo podremos lograr fácilmente. En el caso de un dispositivo Nexus,

por ejemplo, las opciones de programador están escondidas en el menú de ajustes

del móvil, luego en el apartado de "Acerca del dispositivo", bajar

hasta que encontremos en la información el "Número de compilación".

Esto no es un botón, pero si lo presionamos siete veces se activará el modo de

programación. Luego de esto, salimos de este apartado hasta el menú inicial de

ajustes y encontraremos el acceso al apartado de Opciones de Programador. Les

recomiendo completamente no tocar ni cambiar absolutamente nada, además de lo

que en este mini-tutorial incido; estas son opciones delicadas del móvil,

recuérdenlo. Una vez en este apartado bajamos hasta encontrar una sección

llamada "Dibujo" y allí, modificaremos los valores en tres opciones:

Ventana de escala de animación Transición de escala de animación Escala de

duración de animador Por defecto, el valor en estas opciones será de

"1x", pero podemos disminuirlos hasta ".5x" (todos por

igual) y luego reiniciar el móvil. Esto hará que las animaciones del sistema

sean más ligeras, y por ende tendremos un Android más rápido, siguiendo apenas

estos sencillos pasos. Haz la prueba, y notarás la diferencia. Incluso la

batería de tu dispositivo durará más. (Tomado de ALT1040)

SMARTPHONES CON UBUNTU PHONE ENTRE 200 Y 400 $

Jueves, Marzo 13, 2014 - 11:08

El pasado

mes de febrero, Canonical anunció que Meizu y bq serían los primeros

fabricantes en desarrollar smartphones basados en Ubuntu Phone. Tras el fracaso

en la financiación de Ubuntu Edge (el smartphone de gama alta que quería

desarrollar Canonical), la compañía que capitanea Mark Shuttleworth apostó por

los partners con el objetivo de lanzar los primeros dispositivos comerciales en

este mismo año 2014. Tras pasar hoy por el CeBIT de Hanover (Alemania),

Shuttleworth habló de Ubuntu Phone y de los primeros smartphones comerciales

con esta plataforma; unos dispositivos que saldrán a la venta con precios entre

los 200 y los 400 dólares.

Si los

precios de los dispositivos que preparan Meizu y bq van a estar entre los 200 y

los 400 dólares, los primeros dispositivos comerciales con Ubuntu Phone van a

estar situados dentro del segmento de gama media y de gama alta; una elección

que, a primera vista, nos pueda parecer arriesgada si tenemos en cuenta lo

competitivo que es el mercado de los dispositivos móviles.

Quizás

nos hubiese parecido más lógico pensar en los dispositivos con Ubuntu Phone OS

como dispositivos de gama baja; es decir, dispositivos de entrada como los

smartphones con Firefox OS. Sin embargo, la compañía de Mark Shuttleworth

quiere hacer una gran apuesta y planean competir en las "ligas

mayores" con una alternativa a Windows Phone, Android o iOS. ¿El motivo?

Según comentó el CEO de Canonical, aspirar a la gama media y la gama alta

significa poner como público objetivo al segmento más exigente del mercado,

usuarios que buscan una buena experiencia de uso y, precisamente, ahí es donde

se quiere situar Ubuntu Phone.

Debo

reconocer que la apuesta de Canonical me parece, si cabe, más arriesgada que la

búsqueda de financiación de Ubuntu Edge a través del crowdfunding. Las apuestas

disruptivas e innovadoras suelen captar la atención del usuario pero,

honestamente, veo complicado que causen un vuelco del mercado de los

dispositivos móviles. En mi opinión, Ubuntu Phone parece que aspira a ser esa

"alternativa distinta" dirigida a un público selecto que busca una

plataforma que hace converger el mundo del escritorio con el de la movilidad.

Quizás

Canonical no esté desencaminada y la convergencia de plataformas sea la senda a

seguir (Microsoft parece aspirar a eso); su apuesta camina por este sendero y

los dispositivos que llegarán al mercado aspiran a ser smartphones polivalentes

que podamos usar conectados a una dock con un monitor externo y, de esta forma,

transformarlos en un funcional equipo de escritorio.

Las

declaraciones de Mark Shuttleworth en el CeBIT han sido bastante interesantes;

desde su punto de vista, Android no es una plataforma destinada a trabajar en

el escritorio y la ventaja de Ubuntu Phone es que, al iniciar su andadura más

tarde, puede cubrir ese vacío que Android no es capaz de cubrir. Son

conscientes que no llegarán a quitarle cuota de mercado a iOS pero, su apuesta

por la convergencia y la versatilidad de los dispositivos, sí que podría captar

la atención de los usuarios de Android que, quizás, también apuesten por una

distribución Linux en su equipo de escritorio.

Los

precios no me parecen nada descabellados y la apuesta de Canonical por la

convergencia me parece muy atractiva; supongo que tendremos que esperar a ver

la implementación de los partners de Canonical pero, la verdad, no me

importaría probar uno de estos smartphones.

De todas

formas, no todo es hardware y sistema operativo, Ubuntu Phone tiene otro reto

que superar: dinamizar su ecosistema de aplicaciones y convencer tanto a

usuarios como desarrolladores.

(Tomado

de ALT1040)

LA WWW CUMPLiÓ 25 AÑOS J

Miércoles, Marzo 12, 2014 - 10:38

Es el

aniversario del día en que su creador, el británico Tim Berners-Lee, presentó

el concepto tecnológico por primera vez. Mucho ha sucedido en las últimas dos

décadas y es difícil recordar aquellos años donde las cosas estaban a más de un

clic de distancia. En 1983 una encuesta reveló que casi la mitad de los

encuestados pensaba que el envío de mensajes desde sus computadores no sería

muy útil. Desde el advenimiento de la web, el Centro de Investigación Pew ha

recopilado datos sobre cómo los estadounidenses han visto esta tecnología a

través de las décadas. Carta Magna En entrevista con la BBC este miércoles con

motivo del aniversario, Tim Berners-Lee dijo que hace falta para un proyecto de

ley o "Carta Magna" con derechos para proteger a los usuarios. El

inventor de la World Wide Web comparó este tema con la importancia de los

derechos humanos. El científico es un abierto crítico de la vigilancia por

parte de los gobiernos, como las reveladas por las filtraciones de inteligencia

del excontratista estadounidense Edward Snowden. Berners-Lee llamó a la

población a tomar medidas y protestar contra la vigilancia y dijo que la

comunidad en internet enfrenta una encrucijada. "Es hora de que tomemos

una gran decisión comunal", dijo. "Frente a nosotros hay dos caminos:

cuál vamos a tomar? "¿Vamos a continuar por el camino actual y seguir

permitiéndoles a los gobiernos realizar más control y más vigilancia?" La

idea de que la web en todo el mundo acabaría jugando un papel muy importante en

la vida de la gente parecía algo "loco" hace 25 años, dijo

Berners-Lee. Admitió que la web representa "a la humanidad

conectada", donde conviven lo “maravilloso” y lo "espantoso".

Pero agregó: "No tengo mucha simpatía por las personas que dicen : que hay

mucha basura en la web. Si es basura, no lo lea. Lea otra cosa".

CÓMO DESAPARECER DE INTERNET SIN DEJAR RASTRO

Si alguna vez ha querido escapar de la tecnología moderna, borrar su nombre de los anales de Internet y vivir una vida más simple, pero no sabía cómo lograrlo, ahora tiene esta posibilidad, que detalladamente ha sido descrita por el portal whoishostingthis.com.

Gracias a su guía de nueve pasos, las personas que se preocupan por la disponibilidad de su información personal en línea pueden "tirar del enchufe" para eliminar todos sus datos almacenados en la Red, liquidando las cuentas de las redes sociales, direcciones de correo electrónico, resultados de los motores de búsqueda y listados de directorio telefónico, y desaparecer casi por completo de la Red sin dejar rastro.

Esto lo que tiene que hacer:

1. Elimine todas sus cuentas de las principales redes sociales: Facebook, Twitter, LinkedIn y Google+.

2. Busque por sí mismo en línea y elimine el resto de cuentas de las que se había olvidado, por ejemplo las antiguas MySpace y Bebo.

3. Falsifique toda información en las cuentas obstinadas que no se pueden cerrar o eliminar.

4. Dese de baja de las listas de distribución de correo electrónico.

5. Solicite a los motores de búsqueda eliminar los resultados que se refieren a usted.

6. Póngase en contacto con los 'webmasters' y pídales eliminar cualquier información sobre usted que no pueda borrar sin su ayuda.

7. Solicite a los centros de compensación de datos –empresas que compran y venden su información– eliminar de sus registros todo lo que se relacione con usted.

8. Pida la eliminación de su información personal de las guías telefónicas y directorios en línea.

9. Elimine todas sus cuentas de correo electrónico.

Gracias a su guía de nueve pasos, las personas que se preocupan por la disponibilidad de su información personal en línea pueden "tirar del enchufe" para eliminar todos sus datos almacenados en la Red, liquidando las cuentas de las redes sociales, direcciones de correo electrónico, resultados de los motores de búsqueda y listados de directorio telefónico, y desaparecer casi por completo de la Red sin dejar rastro.

Esto lo que tiene que hacer:

1. Elimine todas sus cuentas de las principales redes sociales: Facebook, Twitter, LinkedIn y Google+.

2. Busque por sí mismo en línea y elimine el resto de cuentas de las que se había olvidado, por ejemplo las antiguas MySpace y Bebo.

3. Falsifique toda información en las cuentas obstinadas que no se pueden cerrar o eliminar.

4. Dese de baja de las listas de distribución de correo electrónico.

5. Solicite a los motores de búsqueda eliminar los resultados que se refieren a usted.

6. Póngase en contacto con los 'webmasters' y pídales eliminar cualquier información sobre usted que no pueda borrar sin su ayuda.

7. Solicite a los centros de compensación de datos –empresas que compran y venden su información– eliminar de sus registros todo lo que se relacione con usted.

8. Pida la eliminación de su información personal de las guías telefónicas y directorios en línea.

9. Elimine todas sus cuentas de correo electrónico.

LO MEJOR DEL PRIMER DÍA DEL MWC 2014

Lunes, Febrero

24, 2014 - 11:56

Ha comenzado uno de los eventos más

importantes en el mundo de la electrónica de consumo cada año, y razón de gozo

y alegría para los amantes de la tecnología móvil, y cualquier geek de corazón.

El Mobile World Congress es el evento anual que reúne algunos de los más

grandes e importantes lanzamientos en el ámbito de la telefonía, desde nuevos

terminales, hasta nuevos estándares y anuncios importantes de operadores. Así,

hoy domingo 23 de febrero ha dado inicio el MWC 2014, y aunque este primer día

(o "Día Cero", si se quiere) no ha estado abierto al público sino

solo a los medios especializados, los anuncios e importantes novedades no se

han hecho esperar. En ALT1040 recopilamos los mejores anuncios del primer día

del MWC 2014, lleno de móviles, wearables y una gran apuesta de Mozilla por los

mercados emergentes. LG G Pro 2 LG ha presentado una amplia gama de terminales,

desde uno de los cada vez más populares "Mini" (con una pantalla de

4.7 pulgadas que no lo hace nada "mini") y una nueva gama de

terminales para su económica Serie L, hasta por supuesto, un nuevo gama alta.

El buque estrella de la surcoreana ya es oficial para el occidente. Se trata

del nuevo LG G Pro 2 que con pantalla de casi 6 pulgadas a 1080p y un

procesador Qualcomm Snapdragon 800 viene para seguir la tendencia de los más

recientes buques estrellas de LG, que realmente reinventaron la marca en el

ámbito de los smartphones.

Novedades en Windows Phone (y un guiño a Windows

8.1)

Microsoft tuvo su respectiva conferencia de prensa durante el MWC 2014, y

en ella, aunque no hubo ningún lanzamiento de móvil o dispositivo, sí que

aprovechó la cita para hablar de la próxima versión de su sistema operativo

móvil. Windows Phone 8.1 estará disponible entre los meses de marzo y abril,

con grandes novedades que incluyen: soporte a dos tarjetas SIM y, lo más

importante, soporte a hardware de gama baja, por lo que podríamos estar ante la

inminente llegada de móviles WinPho baratos. Por otro lado, la ocasión también

fue aprovechada para hablar sobre la primera gran actualización de Windows 8.1,

que estará dirigida a los usuarios de ratón y teclado, y disponible también

entre los meses de marzo y abril.

Nuevos equipos y mercados para Firefox OS

Luego de un año de su nacimiento, en esos días del MWC 2013, Mozilla sigue más

que nunca su compromiso con Firefox OS y de la misma forma que lo había

planteado originalmente: haciéndose con los mercados emergentes; esos que

tantos otros no toman en cuenta. Hoy, Mozilla y Telefónica, en conjunto con sus

socios fabricantes, presentaron sus nuevos planes de expansión y nuevos

dispositivos, y en Celularis ya han podido probar un poco el Alcatel One Touch

Fire C. En Latinoamérica, pronto muchos nuevos países estarán viendo la llegada

de esta plataforma. Smartphones de 25 dólares Y siguiendo con los anuncios de

Mozilla, la organización anunció el desarrollo de smartphones de 25 dólares, un

precio sin duda rompedor cuyo propósito será llevar los terminales inteligentes

a muchísimos más usuarios, a todo mundo. De esta filosofía nace Firefox OS, un

sistema operativo basado netamente en la web, y por eso es "mucho más que

un negocio". De la mano del fabricante asiático de procesadores Spreadtrum

Communications harán posible estos móviles, y África será el primer territorio

en recibirlos a lo largo del año. Wearables: Huawei TalkBand B1 y Samsung Gear

2 Finalmente, los dispositivos wearables tuvieron presencia con bastante fuerza

en este primer día del MWC 2014. Por un lado, Huawei presentó su brazalete

inteligente, el TalkBand B1 que como su nombre quizás lo podría indicar, ofrece

la posibilidad de recibir llamadas directamente desde el brazalete haciendo uso

de un pequeño altavoz al mejor estilo del Inspector Gadget; además de las

funciones tradicionales como mostrar notificaciones y algunas funcionalidades

para fitness. Y finalmente, aunque el anuncio se llevó a cabo la noche anterior

a este primer día del MWC, Samsung presentó sus nuevos smartwatches, Gear 2 y

Gear 2 Neo, desplazando por completo al feo Galaxy Gear con diseños más

estilizados y optando por Tizen como sistema operativo. Para el día de mañana

tendremos cuatro grandes conferencias, además de muchos, sino muchísimos,

lanzamientos sorpresas. A las 08:30 de la mañana (en horario español) se

llevarán a cabo las conferencias de Sony y Nokia, donde se esperan muchos

lanzamientos.

Y

al finalizar la tarde, Mark Zuckerberg de Facebook dará una rueda de prensa y

por supuesto tenemos la llegada del Samsung Galaxy S5. Si el primer día del MWC

2014 te pareció tan genial como a nosotros, el segundo promete más... muchísimo

más. (Tomado de ALT1040)

WhatsApp

introducirá llamadas de voz

Lunes, Febrero

24, 2014 - 13:54

La aplicación de mensajería WhatsApp, recientemente

adquirida por Facebook, introducirá llamadas de voz en el segundo trimestre de

este año, según ha anunciado este lunes el cofundador de la compañía, Jan Koum

en el Mobile World Congress (MWC) que ha arrancado este lunes en Barcelona.

Koum ha defendido el derecho de los ciudadanos a

poder contactar unos con otros de una manera "asequible" y

"simple" aprovechando las nuevas tecnologías y ha asegurado que este

convencimiento es el que le ha llevado a dar el paso de introducir las llamadas

de voz en el servicio de WhatsApp.

La nueva característica de llamadas de voz llegará

primero a los sistemas operativos iOS y Android y se añadirá más tarde a

Windows Phone y BlackBerry.

En esta línea, Koum ha indicado que, cuando vivía

en Rusia durante su infancia y primera adolescencia, antes de emigrar a Estados

Unidos, el uso del teléfono era un bien muy preciado y al que muy pocas

personas tenían acceso.

"Muchos amigos y vecinos de mi familia venían

a casa para poder hacer y recibir llamadas. No quiero que esas dificultades que

yo presencié ocurran en ningún otro sitio", ha subrayado, justo antes de

realizar el anuncio de la introducción de llamadas de voz en WhatsApp.

WhatsApp, independiente en Facebook

Durante su intervención, Koum se ha referido a la

reciente compra de WhatsApp, por parte del gigante de las redes sociales

Facebook por 13.835 millones de euros. Ha insistido en varias ocasiones en que

esta operación no va a cambiar la visión del negocio de la compañía, ni en

especial su política de privacidad de los datos de los usuarios.

El directivo ha explicado que WhatsApp quiere

mantenerse como un equipo no muy grande en lugar de convertirse en una compañía

de cientos de personas.

En este sentido, ha asegurado que la compañía que

cofundó hace exactamente cinco años (el 24 de febrero de 2009) se mantendrá

como una entidad "independiente" dentro de Facebook, de una manera

similar a lo que ocurrió con Instragram.

"No tenemos ningún plan de cambiar nada. Vamos

a continuar trabajando de la misma manera que hasta ahora", ha asegurado

una y otra vez y ha afirmado que seguirán trabajando para reforzar la

seguridad.

Objetivo: un mundo mejor conectado

Koum, que ha animado a la audiencia a acudir

también a la conferencia que el fundador de Facebook, Mark Zuckerberg, ofrece

la tarde del lunes en el MWC, ha asegurado que tanto él como el máximo

responsable de la red social comparten un misma visión: "Convertir el

mundo en un lugar mejor conectado".

Este emprendedor de origen ruso pero formado en

Estados Unidos ha sido siempre un defensor a ultranza de mantener a la

aplicación como lo que es, un servicio de mensajería, y ha descartado que la

compañía vaya a centrarse en los juegos o la publicidad.

En esta línea, ha asegurado que cuando se tienen,

como WhatsApp, 265 millones de usuarios activos al mes, no es necesario

recurrir a publicidad o a grandes campañas de marketing. Por otra parte, Koum

también ha anunciado una alianza con Applus para introducirse en el mercado

alemán.

(Tomado de Rtve.es)

Robots inspirados en termitas pueden construir solos.

Viernes,

Febrero 14, 2014 - 17:58

En las llanuras de Namibia, millones de diminutas

termitas construyen un montículo de tierra, un «pulmón» de casi 2,5 metros de

alto para su nido subterráneo. Tardarán un año en levantarlo, un tiempo en el

que muchos miembros de este pequeño ejército morirán y otros nacerán, y la

estructura será erosionada por el viento y la lluvia. Pero, a pesar de todas

las vicisitudes y adversidades, el proyecto continuará para prolongar la vida

de la colonia. ¿No es admirable? Científicos e ingenieros de la Escuela de Ingeniería

y Ciencias Aplicadas (SEAS) y el Instituto Wyss de Ingeniería Inspirada

Biológicamente de la Universidad de Harvard creen que lo es, y mucho. Hasta el

punto de que se han inspirado en estos insectos para crear un equipo de robots

llamados TERMES con aspecto de inocentes juguetes pero capaces de construir

estructuras complejas tridimensionales, con la particularidad de que lo hacen

por sí mismos. No necesitan recibir órdenes de ningún supervisor. Simplemente,

cooperan entre ellos para modificar su entorno de la misma forma que las

termitas pueden levantar una «chimenea» cientos de veces su tamaño sin un plan

detallado. Cuando los trabajos de construcción son realizados por seres

humanos, los trabajadores se dividen en una organización jerárquica, supervisados

por un capataz y con planos detallados de cómo hacer las cosas. Pero en las

colonias de insectos «cada termita no sabe lo que las otras están haciendo o

cómo va la actual situación general del montículo», explica Justin Werfel,

autor principal de la investigación, del Instituto Wyss. Nuevos desafíos. Al

iniciar el proyecto, Werfel y sus colegas se impusieron un nuevo desafío en

robótica: definir un bajo número de órdenes que puedan seguir las máquinas para

lograr resultados predecibles. Para lograrlo siguieron un concepto tomado del

mundo de los insectos: el algoritmo de las hormigas. Básicamente se trata de

obtener un comportamiento coordinado en un determinado ambiente. Por ejemplo, en

el caso de las termitas, sus construcciones están relacionadas con el material

y las condiciones que encuentran mientras van levantando sus nidos.

Investigadores de la Universidad de Harvard diseñaron una serie de robots

basados en el sistema de organización de las termitas para construir sus

nidos. Cuando construyen sus famosos termiteros, su método es simple: una

termita toma un pedazo de tierra, lo lleva a un lugar dentro del nido. Si esa

locación esta llena, lo que hace es moverse hasta la siguiente que esté

disponible y deja allí la tierra que ha recogido. Esto ocurre por los trazos

químicos que van dejando las termitas durante las jornadas de construcción y

que van guiando a sus compañeras de labores. El equipo de la Universidad de

Harvard diseñó los robots siguiendo este principio, pero en vez de tierra el

asunto es ubicar bloques. Y funciona así: primero se específica la estructura,

que puede ser una pirámide o un castillo. El sistema genera de forma automática

una serie de órdenes de construcción de bajo nivel de complejidad que los

robots deben seguir para garantizar las producción de esa estructura. Al

fragmentar el objetivo en un grupo de trabajo -se explica en el informe- se

reduce la información que necesita cada robot para desempeñar la

tarea. "SÓlo tienen cuatro tipos de sensores: infrarrojo, ultrasonido, un

acelerador para escalar y botones táctiles. Esto los hace fácil de

programar", dijo Kirsten Petersen, uno de los miembros del equipo. Los

robots, además, pueden sentir la presencia de bloques, otros robots cercanos y

el espacio rectangular, moviéndose a través de él. Torres, castillos y

pirámides Las termitas se basan en un concepto conocido como estigmergia, una

especie de comunicación implícita: observan los cambios de las demás en el

medio y actúan en consecuencia. Eso es lo que hacen los nuevos robots. Gracias

a unos algoritmos sencillos, los TERMES se desplazan hacia adelante, hacia

atrás y giran sobre sí mismos, suben o bajan pequeños escalones, levantan

escaleras si es necesario para llevar a los niveles más altos, y recogen y

llevan ladrillos de espuma para depositarlos frente a ellos mismos. Si perciben

un ladrillo en su camino, acarrean la carga hasta el siguiente espacio abierto.

Aunque cada robot «sabe» solo las reglas simples, juntos exhiben un

comportamiento inteligente. De esta manera, pueden construir torres, castillos

y pirámides de bloques de espuma. Cada robot ejecuta su proceso de construcción

en paralelo con los demás, pero sin saber quién más está trabajando al mismo

tiempo. Si un robot se rompe o tiene que abandonar la tarea, no afecta al resto

ni al proceso. Esto significa que las mismas instrucciones pueden ser

ejecutadas por cinco robots o por 500, de forma que se pueden añadir más

robots, incluso a mitad del trabajo, sin necesidad de cambiar cómo están

programados. En el futuro, según explican los autores en la revista Science,

robots similares podrían servir para poner sacos de arena en previsión de una

inundación, construir refugios después de un terremoto o, quién sabe, quizás

crear hábitats bajo el agua en otros planetas o llevar a cabo tareas de

construcción en Marte.

Intel Edison: una computadora dentro de una tarjeta SD

Robots inspirados en termitas pueden construir solos.

Viernes,

Febrero 14, 2014 - 17:58

En las llanuras de Namibia, millones de diminutas

termitas construyen un montículo de tierra, un «pulmón» de casi 2,5 metros de

alto para su nido subterráneo. Tardarán un año en levantarlo, un tiempo en el

que muchos miembros de este pequeño ejército morirán y otros nacerán, y la

estructura será erosionada por el viento y la lluvia. Pero, a pesar de todas

las vicisitudes y adversidades, el proyecto continuará para prolongar la vida

de la colonia. ¿No es admirable? Científicos e ingenieros de la Escuela de Ingeniería

y Ciencias Aplicadas (SEAS) y el Instituto Wyss de Ingeniería Inspirada

Biológicamente de la Universidad de Harvard creen que lo es, y mucho. Hasta el

punto de que se han inspirado en estos insectos para crear un equipo de robots

llamados TERMES con aspecto de inocentes juguetes pero capaces de construir

estructuras complejas tridimensionales, con la particularidad de que lo hacen

por sí mismos. No necesitan recibir órdenes de ningún supervisor. Simplemente,

cooperan entre ellos para modificar su entorno de la misma forma que las

termitas pueden levantar una «chimenea» cientos de veces su tamaño sin un plan

detallado. Cuando los trabajos de construcción son realizados por seres

humanos, los trabajadores se dividen en una organización jerárquica, supervisados

por un capataz y con planos detallados de cómo hacer las cosas. Pero en las

colonias de insectos «cada termita no sabe lo que las otras están haciendo o

cómo va la actual situación general del montículo», explica Justin Werfel,

autor principal de la investigación, del Instituto Wyss. Nuevos desafíos. Al

iniciar el proyecto, Werfel y sus colegas se impusieron un nuevo desafío en

robótica: definir un bajo número de órdenes que puedan seguir las máquinas para

lograr resultados predecibles. Para lograrlo siguieron un concepto tomado del

mundo de los insectos: el algoritmo de las hormigas. Básicamente se trata de

obtener un comportamiento coordinado en un determinado ambiente. Por ejemplo, en

el caso de las termitas, sus construcciones están relacionadas con el material

y las condiciones que encuentran mientras van levantando sus nidos.

Investigadores de la Universidad de Harvard diseñaron una serie de robots

basados en el sistema de organización de las termitas para construir sus

nidos. Cuando construyen sus famosos termiteros, su método es simple: una

termita toma un pedazo de tierra, lo lleva a un lugar dentro del nido. Si esa

locación esta llena, lo que hace es moverse hasta la siguiente que esté

disponible y deja allí la tierra que ha recogido. Esto ocurre por los trazos

químicos que van dejando las termitas durante las jornadas de construcción y

que van guiando a sus compañeras de labores. El equipo de la Universidad de

Harvard diseñó los robots siguiendo este principio, pero en vez de tierra el

asunto es ubicar bloques. Y funciona así: primero se específica la estructura,

que puede ser una pirámide o un castillo. El sistema genera de forma automática

una serie de órdenes de construcción de bajo nivel de complejidad que los

robots deben seguir para garantizar las producción de esa estructura. Al

fragmentar el objetivo en un grupo de trabajo -se explica en el informe- se

reduce la información que necesita cada robot para desempeñar la

tarea. "SÓlo tienen cuatro tipos de sensores: infrarrojo, ultrasonido, un

acelerador para escalar y botones táctiles. Esto los hace fácil de

programar", dijo Kirsten Petersen, uno de los miembros del equipo. Los

robots, además, pueden sentir la presencia de bloques, otros robots cercanos y

el espacio rectangular, moviéndose a través de él. Torres, castillos y

pirámides Las termitas se basan en un concepto conocido como estigmergia, una

especie de comunicación implícita: observan los cambios de las demás en el

medio y actúan en consecuencia. Eso es lo que hacen los nuevos robots. Gracias

a unos algoritmos sencillos, los TERMES se desplazan hacia adelante, hacia

atrás y giran sobre sí mismos, suben o bajan pequeños escalones, levantan

escaleras si es necesario para llevar a los niveles más altos, y recogen y

llevan ladrillos de espuma para depositarlos frente a ellos mismos. Si perciben

un ladrillo en su camino, acarrean la carga hasta el siguiente espacio abierto.

Aunque cada robot «sabe» solo las reglas simples, juntos exhiben un

comportamiento inteligente. De esta manera, pueden construir torres, castillos

y pirámides de bloques de espuma. Cada robot ejecuta su proceso de construcción

en paralelo con los demás, pero sin saber quién más está trabajando al mismo

tiempo. Si un robot se rompe o tiene que abandonar la tarea, no afecta al resto

ni al proceso. Esto significa que las mismas instrucciones pueden ser

ejecutadas por cinco robots o por 500, de forma que se pueden añadir más

robots, incluso a mitad del trabajo, sin necesidad de cambiar cómo están

programados. En el futuro, según explican los autores en la revista Science,

robots similares podrían servir para poner sacos de arena en previsión de una

inundación, construir refugios después de un terremoto o, quién sabe, quizás

crear hábitats bajo el agua en otros planetas o llevar a cabo tareas de

construcción en Marte.

Intel Edison: una computadora dentro de una tarjeta SD

Martes, Enero 7, 2014 - 12:11

En tecnología suele haber una tendencia en reducir los objetos, buscando que sean cada vez más transportables y ocupen el menor espacio posible. Dentro de la CES 2014 estamos viendo algunos productos que cumplen esta característica, aunque Intel se lleva la palma con Edison, una computadora que es capaz de "vivir" dentro de una tarjeta SD.

En cuanto al apartado técnico, este dispositivo está fabricado con una arquitectura de 22nm, tiene un procesador de doble núcleo Quark, funciona con Linux y dispone de conectividad Wi-Fi y Bluetooth. Lo más impresionante, es que todo ello va montado en el interior de una tarjeta SD, algo que seguro que ocasionaría que algunas veces se pueda confundir con una tarjeta SD común.

Además, este dispositivo dispone de una tienda de aplicaciones dedicada y vendrá con una versión de Wolfram adaptada que ya vendrá preinstalada por defecto. Bajo el lema "Make It Wearable, Intel ha organizado un concurso para potenciar que los desarrolladores creen contenido para este producto, otorgando 1,3 millones de dólares en premios (500.000 dólares al ganador).

Es su presentación hicieron una pequeña demostración con un programa llamado "Nursery 2.0", el cual permite conocer el estado de un bebé y saber lo que necesita (gracias a los sensores que llevan sus juguetes). De esta manera se podría activar automáticamente el calentador de biberones cuando el bebé empiece a llorar.

Durante los últimos años hemos visto el reconocimiento y desarrollo que han alcanzado productos como la Raspberry Pi, capaz de realizar todo tipo de acciones. Intel apuesta por un tamaño muy inferior, permitiendo que esta tecnología pueda ser integrada en muchos más lugares. Como vemos, 2014 sigue siendo el año de los wearables y productos como el Edison, gracias a sus dimensiones y sensores, podrían ayudar a hacer "inteligentes" la mayoría de los productos que tenemos a nuestro alrededor.

(Tomado de ALT1040)

FACEBOOK USARÁ INTELIGENCIA ARTIFICIAL PARA 'CONOCER MEJOR' A USUARIOS

Lunes, Diciembre 16, 2013 - 11:58

Facebook está trabajando para convertir al usuario en su nuevo mejor amigo, intentando conocerlo mejor mediante la introducción de nuevos softwares basado en la inteligencia artificial.

La compañía californiana ha contratado al profesor Yann LeCun del Center for Data Science de la Universidad de Nueva York (NYU) para manejar un laboratorio de inteligencia artificial, destinado a utilizar lo más avanzado en ciencia para hacer Facebook más interesante y relevante.

Actualmente, el hilo de noticias de Facebook puede parecer una mezcla aleatoria de mensajes, pero de acuerdo con LeCun, esto "puede ser mejorado con sistemas inteligentes".

"Esto podría incluir cosas como clasificar los mensajes en el muro de noticias o determinar los anuncios que se muestran a los usuarios para que sean más pertinentes", dijo LeCun dijo a la AFP, días después de su nombramiento el pasado 9 de diciembre.

También apuntó a otras posibilidades novedosas pensando en los usuarios "como analizar contenidos, entender el lenguaje natural y ser capaz de modelar a los usuarios (...) para permitirles aprender cosas nuevas, entretenerlos y ayudarlos a conseguir sus objetivos".

Facebook es la mayor red social del mundo, pero se enfrenta al reto de sostener su crecimiento, manteniendo la participación de los usuarios y teniendo la suficiente publicidad para generar crecimiento de ingresos sin perder adeptos.

LeCun señaló que el nuevo laboratorio de inteligencia artificial será el centro de investigación de este tipo más grande en el mundo, aunque no quiso dar demasiados detalles.

"El único límite que tenemos es cuánta gente inteligente hay en el mundo que podamos contratar", señaló el matemático y científico de computación.

El laboratorio tendrá instalaciones en tres ciudades -Nueva York, Londres y el cuartel general de Facebook en Menlo Park (California) - y formará parte de la amplia comunidad de investigación de inteligencia artificial, según LeCun, quien empezará su nuevo trabajo en enero.

La inteligencia artificial puede ayudar a las computadoras a "pensar" de manera similar a los humanos y ayudar a resolver problemas. Uno de los ejemplos más famosos es la computadora de IBM "Watson" que ganó a los humanos participantes en el concurso de preguntas en televisión "Jeopardy".

LeCun es conocido por haber creado una primera versión de un algoritmo de reconocimiento de patrones que imitan parte de la corteza visual del cerebro de los animales y humanos.

Sus investigaciones recientes incluyen la aplicación de métodos de "aprendizaje profundo" para entender una escena visual que han dado como resultado vehículos sin conductor, pequeños robots voladores, y también sistemas de reconocimiento de voz.

James Hendler, que dirige el Instituto Rensselaer para la Exploración de Datos y Aplicaciones, señaló que Facebook ya usa algunos algoritmos de inteligencia artificial para su "gráfico de red social" pero la aplicación de eso a fotos, vídeos y otros datos "multimedia" requiere un impulso.

"Espero que en un plazo corto se centren principalmente en mejorar los algoritmos existentes, por ejemplo en una mejor selección de lo que se muestra en el muro de noticias del usuario", dijo.

"Ha habido mucha especulación sobre los usuarios que han abandonado Facebook porque no están contentos con el filtro del hilo de noticias que no les deja ver muchas cosas que les gustaría ver de sus amigos", dijo.

CREAN TECNOLOGÍA PARA ENVÍO DE DATOS A VELOCIDAD DE LA LUZ

Según informa la empresa nipona en su portal oficial, esta nueva tecnología, actualmente en desarrollo, está destinada a reformar significativamente el centro de datos del futuro, tanto en funcionalidad como en diseño.

Para ello Fujitsu se ha asociado con el mayor fabricante de circuitos integrados, Intel Corporation, para desarrollar la denominada High-speed Silicon Photonics Tecnology, capaz de entregar los datos a la velocidad de la luz y eliminar así los 'cuellos de botella', permitiendo por ejemplo la realización de transacciones comerciales en tiempo real.

"El tráfico del centro de datos se espera que se cuadruplique en los próximos tres años. La tecnología de red actual está empezando a tener limitaciones y por ello se producen retrasos en la transferencia de datos a alta velocidad entre las principales piezas de un centro de datos: servidores, almacenamiento y la red", señala el comunicado de la compañía japonesa.

El nuevo enfoque de Fujitsu e Intel utiliza la transferencia de datos a la velocidad de la luz, eliminando los límites en las autopistas de la información y proporciona una visión de futuro a los centros de datos. "El aumento del rendimiento de procesamiento se debe a la adopción de la tecnología fotónica de silicio, que permite esta transferencia a velocidades ultrarrápidas", explica.(Tomado de ActualidadRT)

La Royal Society, una de las sociedades científicas más prestigiosas del mundo, ha otorgado uno de sus premios Brian Mercer a la innovación a un proyecto de la universidad de Oxford que podría revolucionar la independencia y la calidad de vida de la que gozan las personas ciegas. Un equipo de investigadores dirigido por el doctor Stephen Hicks ha desarrollado durante tres años un prototipo de gafas que usan cámaras y software para detectar objetos cercanos y presentarlos de forma simple e intuitiva en el campo de visión de la persona que las lleva.

Estas "gafas inteligentes" aprovechan la visión residual que suelen tener los ciegos para ayudarles a navegar la realidad. El premio, dotado con 58.000 euros, ayudará a que el proyecto alcance la financiación suficiente para pasar del prototipo actual, elaborado manualmente con los cables a la vista, a desarrollar comercialmente un modelo que, además, traduzca esas señales del entorno a voz aprovechando las últimas tecnologías de reconocimiento semántico.

Confían en poder lanzar sus "gafas inteligentes" al mercado a finales de 2014 o principios de 2015, y a precios asequibles. Un desarrollo que revolucionará las tecnologías de asistencia a las personas sin visión, que se limitan por ahora a los perros-guía, los bastones y algunos dispositivos muy simples. «Las gafas usan un tipo especial de cámara que detecta el entorno en tres dimensiones», explica el profesor Hicks, especialista en neurociencia.

Dos millones de británicos con problemas de visión

"Tomamos esos datos y los convertimos a una escala de grises en la que los objetos más cercanos son claros y los más lejanos aparecen oscuros; de esta manera, personas con muy poca visión pueden adivinar el tamaño y la forma de objetos cercanos y usar esa información para sortearlos si son obstáculos, atravesarlos si es una puerta, o decir hola si es una persona", describe en un correo electrónico.

En el Reino Unido existen 300.000 personas registradas como ciegas, y hasta dos millones con problemas de visión. Los expertos estiman que el 90% de los ciegos tiene un cierto nivel de visión residual, por lo que Hicks y su equipo creen que sus gafas podrían ser usados por casi todas las personas ciegas. "La pregunta que queremos responder ahora es a cuántos de ellos les resultarán beneficiosas, y lo que creo es que si están cómodos moviéndose con un bastón, un perro o un amigo, entonces nuestras gafas les ayudarán", añade el profesor de Oxford.

Aunque están experimentando también con ofrecer imágenes en color, se centran en desarrollarlas en blanco y negro teniendo en cuenta que la mayoría de las personas ciegas tiene problemas percibiendo el color. El equipo trabaja con desarrolladores e ingenieros, como el equipo dirigido por el experto en robótica de Oxford, Philip Torr, que investiga en visión computerizada y aprendizaje de máquinas.

Serán los encargados de emplear la financiación de la Royal Society para amaestrar las tecnologías de reconocimiento semántico y traducir las tenues imágenes percibidas por los ciegos en mensajes de voz. Si las "Google Glasses" sirven para grabar un vídeo mientras te tiras en paracaídas, por poner un ejemplo de los empleados por Google en sus vídeos promocionales, las "gafas inteligentes" del equipo de Hicks estarán igualmente conectadas a la red y a la nube, solo que para cumplir con una misión mucho más elemental.

"Queremos poder conectar las gafas al móvil para tener así acceso a aplicaciones que sirven de asistente personal, como Google Now, Google Googles o Camfind", aclara Hicks. "Vemos nuestras gafas inteligentes como un dispositivo conectado que se beneficia de las tecnologías en la nube para ayudar en muchas situaciones del día a día, ya sea viajar de A a B con mapas y buscadores de rutas, viajar en autobús, leer señales o un menú, e incluso en escenarios complicados como encontrar una silla vacía en un café".

Los expertos destacan que muchas de estas situaciones han sido resueltas de forma académica. Ahora, creen que pueden convertirlo en una realidad asequible para miles de ciegos.

(Tomado de ABC.es)

- See more at: http://www.erbol.com.bo/noticia/ciencia_y_tecnologia/01112013/smart_glasses_para_ayudar_los_no_videntes#sthash.zo82YVox.dpuf

Estas "gafas inteligentes" aprovechan la visión residual que suelen tener los ciegos para ayudarles a navegar la realidad. El premio, dotado con 58.000 euros, ayudará a que el proyecto alcance la financiación suficiente para pasar del prototipo actual, elaborado manualmente con los cables a la vista, a desarrollar comercialmente un modelo que, además, traduzca esas señales del entorno a voz aprovechando las últimas tecnologías de reconocimiento semántico.

Confían en poder lanzar sus "gafas inteligentes" al mercado a finales de 2014 o principios de 2015, y a precios asequibles. Un desarrollo que revolucionará las tecnologías de asistencia a las personas sin visión, que se limitan por ahora a los perros-guía, los bastones y algunos dispositivos muy simples. «Las gafas usan un tipo especial de cámara que detecta el entorno en tres dimensiones», explica el profesor Hicks, especialista en neurociencia.

Dos millones de británicos con problemas de visión

"Tomamos esos datos y los convertimos a una escala de grises en la que los objetos más cercanos son claros y los más lejanos aparecen oscuros; de esta manera, personas con muy poca visión pueden adivinar el tamaño y la forma de objetos cercanos y usar esa información para sortearlos si son obstáculos, atravesarlos si es una puerta, o decir hola si es una persona", describe en un correo electrónico.

En el Reino Unido existen 300.000 personas registradas como ciegas, y hasta dos millones con problemas de visión. Los expertos estiman que el 90% de los ciegos tiene un cierto nivel de visión residual, por lo que Hicks y su equipo creen que sus gafas podrían ser usados por casi todas las personas ciegas. "La pregunta que queremos responder ahora es a cuántos de ellos les resultarán beneficiosas, y lo que creo es que si están cómodos moviéndose con un bastón, un perro o un amigo, entonces nuestras gafas les ayudarán", añade el profesor de Oxford.

Aunque están experimentando también con ofrecer imágenes en color, se centran en desarrollarlas en blanco y negro teniendo en cuenta que la mayoría de las personas ciegas tiene problemas percibiendo el color. El equipo trabaja con desarrolladores e ingenieros, como el equipo dirigido por el experto en robótica de Oxford, Philip Torr, que investiga en visión computerizada y aprendizaje de máquinas.

Serán los encargados de emplear la financiación de la Royal Society para amaestrar las tecnologías de reconocimiento semántico y traducir las tenues imágenes percibidas por los ciegos en mensajes de voz. Si las "Google Glasses" sirven para grabar un vídeo mientras te tiras en paracaídas, por poner un ejemplo de los empleados por Google en sus vídeos promocionales, las "gafas inteligentes" del equipo de Hicks estarán igualmente conectadas a la red y a la nube, solo que para cumplir con una misión mucho más elemental.

"Queremos poder conectar las gafas al móvil para tener así acceso a aplicaciones que sirven de asistente personal, como Google Now, Google Googles o Camfind", aclara Hicks. "Vemos nuestras gafas inteligentes como un dispositivo conectado que se beneficia de las tecnologías en la nube para ayudar en muchas situaciones del día a día, ya sea viajar de A a B con mapas y buscadores de rutas, viajar en autobús, leer señales o un menú, e incluso en escenarios complicados como encontrar una silla vacía en un café".

Los expertos destacan que muchas de estas situaciones han sido resueltas de forma académica. Ahora, creen que pueden convertirlo en una realidad asequible para miles de ciegos.

(Tomado de ABC.es)

- See more at: http://www.erbol.com.bo/noticia/ciencia_y_tecnologia/01112013/smart_glasses_para_ayudar_los_no_videntes#sthash.zo82YVox.dpuf

Crean tecnología para envío de datos a velocidad de la luz - See more at: http://www.erbol.com.bo/noticia/ciencia_y_tecnologia/11122013/crean_tecnologia_para_envio_de_datos_velocidad_de_la_luz#sthash.D6RezvG7.dpuf

"SMART GLASSES" PARA AYUDAR A LOS NO VIDENTES

La Royal Society, una de las sociedades científicas más prestigiosas del mundo, ha otorgado uno de sus premios Brian Mercer a la innovación a un proyecto de la universidad de Oxford que podría revolucionar la independencia y la calidad de vida de la que gozan las personas ciegas. Un equipo de investigadores dirigido por el doctor Stephen Hicks ha desarrollado durante tres años un prototipo de gafas que usan cámaras y software para detectar objetos cercanos y presentarlos de forma simple e intuitiva en el campo de visión de la persona que las lleva.

Estas "gafas inteligentes" aprovechan la visión residual que suelen tener los ciegos para ayudarles a navegar la realidad. El premio, dotado con 58.000 euros, ayudará a que el proyecto alcance la financiación suficiente para pasar del prototipo actual, elaborado manualmente con los cables a la vista, a desarrollar comercialmente un modelo que, además, traduzca esas señales del entorno a voz aprovechando las últimas tecnologías de reconocimiento semántico.

Confían en poder lanzar sus "gafas inteligentes" al mercado a finales de 2014 o principios de 2015, y a precios asequibles. Un desarrollo que revolucionará las tecnologías de asistencia a las personas sin visión, que se limitan por ahora a los perros-guía, los bastones y algunos dispositivos muy simples. «Las gafas usan un tipo especial de cámara que detecta el entorno en tres dimensiones», explica el profesor Hicks, especialista en neurociencia.

Dos millones de británicos con problemas de visión

"Tomamos esos datos y los convertimos a una escala de grises en la que los objetos más cercanos son claros y los más lejanos aparecen oscuros; de esta manera, personas con muy poca visión pueden adivinar el tamaño y la forma de objetos cercanos y usar esa información para sortearlos si son obstáculos, atravesarlos si es una puerta, o decir hola si es una persona", describe en un correo electrónico.

En el Reino Unido existen 300.000 personas registradas como ciegas, y hasta dos millones con problemas de visión. Los expertos estiman que el 90% de los ciegos tiene un cierto nivel de visión residual, por lo que Hicks y su equipo creen que sus gafas podrían ser usados por casi todas las personas ciegas. "La pregunta que queremos responder ahora es a cuántos de ellos les resultarán beneficiosas, y lo que creo es que si están cómodos moviéndose con un bastón, un perro o un amigo, entonces nuestras gafas les ayudarán", añade el profesor de Oxford.

Aunque están experimentando también con ofrecer imágenes en color, se centran en desarrollarlas en blanco y negro teniendo en cuenta que la mayoría de las personas ciegas tiene problemas percibiendo el color. El equipo trabaja con desarrolladores e ingenieros, como el equipo dirigido por el experto en robótica de Oxford, Philip Torr, que investiga en visión computerizada y aprendizaje de máquinas.

Serán los encargados de emplear la financiación de la Royal Society para amaestrar las tecnologías de reconocimiento semántico y traducir las tenues imágenes percibidas por los ciegos en mensajes de voz. Si las "Google Glasses" sirven para grabar un vídeo mientras te tiras en paracaídas, por poner un ejemplo de los empleados por Google en sus vídeos promocionales, las "gafas inteligentes" del equipo de Hicks estarán igualmente conectadas a la red y a la nube, solo que para cumplir con una misión mucho más elemental.

"Queremos poder conectar las gafas al móvil para tener así acceso a aplicaciones que sirven de asistente personal, como Google Now, Google Googles o Camfind", aclara Hicks. "Vemos nuestras gafas inteligentes como un dispositivo conectado que se beneficia de las tecnologías en la nube para ayudar en muchas situaciones del día a día, ya sea viajar de A a B con mapas y buscadores de rutas, viajar en autobús, leer señales o un menú, e incluso en escenarios complicados como encontrar una silla vacía en un café".

Los expertos destacan que muchas de estas situaciones han sido resueltas de forma académica. Ahora, creen que pueden convertirlo en una realidad asequible para miles de ciegos.

(Tomado de ABC.es)

La Royal Society, una de las sociedades científicas más prestigiosas del mundo, ha otorgado uno de sus premios Brian Mercer a la innovación a un proyecto de la universidad de Oxford que podría revolucionar la independencia y la calidad de vida de la que gozan las personas ciegas. Un equipo de investigadores dirigido por el doctor Stephen Hicks ha desarrollado durante tres años un prototipo de gafas que usan cámaras y software para detectar objetos cercanos y presentarlos de forma simple e intuitiva en el campo de visión de la persona que las lleva.

Estas "gafas inteligentes" aprovechan la visión residual que suelen tener los ciegos para ayudarles a navegar la realidad. El premio, dotado con 58.000 euros, ayudará a que el proyecto alcance la financiación suficiente para pasar del prototipo actual, elaborado manualmente con los cables a la vista, a desarrollar comercialmente un modelo que, además, traduzca esas señales del entorno a voz aprovechando las últimas tecnologías de reconocimiento semántico.

Confían en poder lanzar sus "gafas inteligentes" al mercado a finales de 2014 o principios de 2015, y a precios asequibles. Un desarrollo que revolucionará las tecnologías de asistencia a las personas sin visión, que se limitan por ahora a los perros-guía, los bastones y algunos dispositivos muy simples. «Las gafas usan un tipo especial de cámara que detecta el entorno en tres dimensiones», explica el profesor Hicks, especialista en neurociencia.

Dos millones de británicos con problemas de visión

"Tomamos esos datos y los convertimos a una escala de grises en la que los objetos más cercanos son claros y los más lejanos aparecen oscuros; de esta manera, personas con muy poca visión pueden adivinar el tamaño y la forma de objetos cercanos y usar esa información para sortearlos si son obstáculos, atravesarlos si es una puerta, o decir hola si es una persona", describe en un correo electrónico.

En el Reino Unido existen 300.000 personas registradas como ciegas, y hasta dos millones con problemas de visión. Los expertos estiman que el 90% de los ciegos tiene un cierto nivel de visión residual, por lo que Hicks y su equipo creen que sus gafas podrían ser usados por casi todas las personas ciegas. "La pregunta que queremos responder ahora es a cuántos de ellos les resultarán beneficiosas, y lo que creo es que si están cómodos moviéndose con un bastón, un perro o un amigo, entonces nuestras gafas les ayudarán", añade el profesor de Oxford.

Aunque están experimentando también con ofrecer imágenes en color, se centran en desarrollarlas en blanco y negro teniendo en cuenta que la mayoría de las personas ciegas tiene problemas percibiendo el color. El equipo trabaja con desarrolladores e ingenieros, como el equipo dirigido por el experto en robótica de Oxford, Philip Torr, que investiga en visión computerizada y aprendizaje de máquinas.

Serán los encargados de emplear la financiación de la Royal Society para amaestrar las tecnologías de reconocimiento semántico y traducir las tenues imágenes percibidas por los ciegos en mensajes de voz. Si las "Google Glasses" sirven para grabar un vídeo mientras te tiras en paracaídas, por poner un ejemplo de los empleados por Google en sus vídeos promocionales, las "gafas inteligentes" del equipo de Hicks estarán igualmente conectadas a la red y a la nube, solo que para cumplir con una misión mucho más elemental.

"Queremos poder conectar las gafas al móvil para tener así acceso a aplicaciones que sirven de asistente personal, como Google Now, Google Googles o Camfind", aclara Hicks. "Vemos nuestras gafas inteligentes como un dispositivo conectado que se beneficia de las tecnologías en la nube para ayudar en muchas situaciones del día a día, ya sea viajar de A a B con mapas y buscadores de rutas, viajar en autobús, leer señales o un menú, e incluso en escenarios complicados como encontrar una silla vacía en un café".

Los expertos destacan que muchas de estas situaciones han sido resueltas de forma académica. Ahora, creen que pueden convertirlo en una realidad asequible para miles de ciegos.

(Tomado de ABC.es)

- See more at: http://www.erbol.com.bo/noticia/ciencia_y_tecnologia/01112013/smart_glasses_para_ayudar_los_no_videntes#sthash.zo82YVox.dpuf

Estas "gafas inteligentes" aprovechan la visión residual que suelen tener los ciegos para ayudarles a navegar la realidad. El premio, dotado con 58.000 euros, ayudará a que el proyecto alcance la financiación suficiente para pasar del prototipo actual, elaborado manualmente con los cables a la vista, a desarrollar comercialmente un modelo que, además, traduzca esas señales del entorno a voz aprovechando las últimas tecnologías de reconocimiento semántico.

Confían en poder lanzar sus "gafas inteligentes" al mercado a finales de 2014 o principios de 2015, y a precios asequibles. Un desarrollo que revolucionará las tecnologías de asistencia a las personas sin visión, que se limitan por ahora a los perros-guía, los bastones y algunos dispositivos muy simples. «Las gafas usan un tipo especial de cámara que detecta el entorno en tres dimensiones», explica el profesor Hicks, especialista en neurociencia.

Dos millones de británicos con problemas de visión

"Tomamos esos datos y los convertimos a una escala de grises en la que los objetos más cercanos son claros y los más lejanos aparecen oscuros; de esta manera, personas con muy poca visión pueden adivinar el tamaño y la forma de objetos cercanos y usar esa información para sortearlos si son obstáculos, atravesarlos si es una puerta, o decir hola si es una persona", describe en un correo electrónico.

En el Reino Unido existen 300.000 personas registradas como ciegas, y hasta dos millones con problemas de visión. Los expertos estiman que el 90% de los ciegos tiene un cierto nivel de visión residual, por lo que Hicks y su equipo creen que sus gafas podrían ser usados por casi todas las personas ciegas. "La pregunta que queremos responder ahora es a cuántos de ellos les resultarán beneficiosas, y lo que creo es que si están cómodos moviéndose con un bastón, un perro o un amigo, entonces nuestras gafas les ayudarán", añade el profesor de Oxford.

Aunque están experimentando también con ofrecer imágenes en color, se centran en desarrollarlas en blanco y negro teniendo en cuenta que la mayoría de las personas ciegas tiene problemas percibiendo el color. El equipo trabaja con desarrolladores e ingenieros, como el equipo dirigido por el experto en robótica de Oxford, Philip Torr, que investiga en visión computerizada y aprendizaje de máquinas.

Serán los encargados de emplear la financiación de la Royal Society para amaestrar las tecnologías de reconocimiento semántico y traducir las tenues imágenes percibidas por los ciegos en mensajes de voz. Si las "Google Glasses" sirven para grabar un vídeo mientras te tiras en paracaídas, por poner un ejemplo de los empleados por Google en sus vídeos promocionales, las "gafas inteligentes" del equipo de Hicks estarán igualmente conectadas a la red y a la nube, solo que para cumplir con una misión mucho más elemental.

"Queremos poder conectar las gafas al móvil para tener así acceso a aplicaciones que sirven de asistente personal, como Google Now, Google Googles o Camfind", aclara Hicks. "Vemos nuestras gafas inteligentes como un dispositivo conectado que se beneficia de las tecnologías en la nube para ayudar en muchas situaciones del día a día, ya sea viajar de A a B con mapas y buscadores de rutas, viajar en autobús, leer señales o un menú, e incluso en escenarios complicados como encontrar una silla vacía en un café".

Los expertos destacan que muchas de estas situaciones han sido resueltas de forma académica. Ahora, creen que pueden convertirlo en una realidad asequible para miles de ciegos.

(Tomado de ABC.es)

- See more at: http://www.erbol.com.bo/noticia/ciencia_y_tecnologia/01112013/smart_glasses_para_ayudar_los_no_videntes#sthash.zo82YVox.dpuf

BRICS podría poner fin a una Red dominada por EE.UU.

BRICS podría poner fin a una Red dominada por EE.UU. - See more at: http://www.erbol.com.bo/noticia/ciencia_y_tecnologia/07102013/brics_podria_poner_fin_una_red_dominada_por_eeuu#sthash.yRXf3Obg.dpuf

BRICS podría poner fin a una Red dominada por EE.UU. - See more at: http://www.erbol.com.bo/noticia/ciencia_y_tecnologia/07102013/brics_podria_poner_fin_una_red_dominada_por_eeuu#sthash.yRXf3Obg.dpuf

Lunes, Octubre 7, 2013 - 18:19

El bloque de los BRICS está cada vez más cerca de crear un nuevo sistema que garantice un acceso a Internet sencillo y barato a millones de personas. De este modo se podría poner fin a la hegemonía de EE.UU. en la Red.

Se llama BRICS Cable y se presenta como una infraestructura alternativa en un mundo que se encuentra en medio de importantes desafíos económicos. Y es que en la actualidad, los países BRICS están conectados entre sí a través de centros de telecomunicaciones ubicados en Europa y EE.UU., lo que supone costos elevados para ellos.

Se trata de un sistema formado por cables de fibra óptica de 34.000 kilómetros de longitud, con una capacidad de 12,8 terabits por segundo, que unirá Rusia, China, India, Sudáfrica y Brasil (es decir, los BRICS), con EE.UU. Su finalidad será garantizar a millones de personas un acceso a Internet fácil y barato.

Yahoo! rediseña su correo y se parece a Gmail

Martes, Octubre 8, 2013 - 18:18

Yahoo! rediseña su correo y se parece a Gmail

Yahoo! rediseña su correo y se parece a Gmail

Yahoo! rediseña su correo y se parece a Gmail

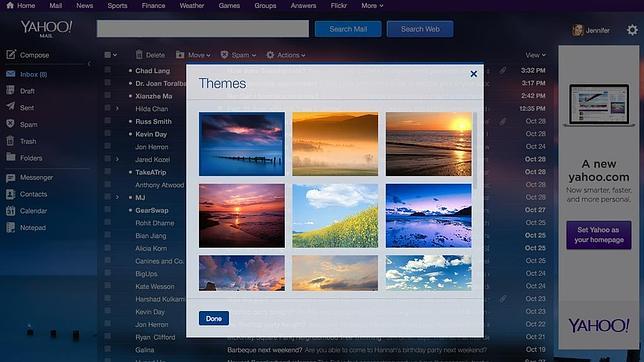

El servicio de correo electrónico gratuito de Yahoo se está convirtiendo en un poco más como Gmail de Google, esto debido a un nuevo cambio de imagen.

"Hoy es el cumpleaños 16 de Yahoo Mail, y para celebrar estamos haciendo que la experiencia de usuario sea más elegante e intuitiva en el escritorio, iOS y Android", apuntan en el blog de Yahoo.

Introduce las "Conversaciones", en las que los emails se vean agrupados en un solo hilo de ideas. La idea es que los usuarios puedan chequear la cadena de emails de forma sencilla y en poco tiempo. "El contexto es el Rey", señala Jeffrey Bonforte, vicepresidente de productos de comunicación.

Yahoo! Mail es ahora más "eficiente" y limpio. Los mensajes se pueden borrar, buscar o marca como favorito con un solo botón. El diseño muestra más espacio en la bandeja de entrada y la barra de tareas ubicada en la parte izquierda de la pantalla se puede «esconder» para optimizar el espacio.

Como "regalo de cumpleaños", ofrecen un TB (1.000 GB) de almacenamiento para los usuarios de cuentas gratis. La bandeja de entrada ahora se puede personalizar con temas que incluyen Flickr fotos. "Escoge una foto de tema es un sitio y este se va a ver en los otros dispositivos. Después de todo, la bandeja de entrada no tiene porqué ser solo blanca con texto", han apuntado. Las similitudes con Gmail son evidentes.

La versión renovada de escritorio solo se puede ver en Estados Unidos, Canadá, Reino Unido, Filipinas, Malasia, India, Irlanda, Nueva Zelanda y Sudáfrica. El rediseño en móviles es global en iOS, Android y Windows 8.

Martes, Octubre 8, 2013 - 18:18

El servicio de correo electrónico gratuito de Yahoo se está convirtiendo en un poco más como Gmail de Google, esto debido a un nuevo cambio de imagen.

"Hoy es el cumpleaños 16 de Yahoo Mail, y para celebrar estamos haciendo que la experiencia de usuario sea más elegante e intuitiva en el escritorio, iOS y Android", apuntan en el blog de Yahoo.

Introduce las "Conversaciones", en las que los emails se vean agrupados en un solo hilo de ideas. La idea es que los usuarios puedan chequear la cadena de emails de forma sencilla y en poco tiempo. "El contexto es el Rey", señala Jeffrey Bonforte, vicepresidente de productos de comunicación.

Yahoo! Mail es ahora más "eficiente" y limpio. Los mensajes se pueden borrar, buscar o marca como favorito con un solo botón. El diseño muestra más espacio en la bandeja de entrada y la barra de tareas ubicada en la parte izquierda de la pantalla se puede «esconder» para optimizar el espacio.

Como "regalo de cumpleaños", ofrecen un TB (1.000 GB) de almacenamiento para los usuarios de cuentas gratis. La bandeja de entrada ahora se puede personalizar con temas que incluyen Flickr fotos. "Escoge una foto de tema es un sitio y este se va a ver en los otros dispositivos. Después de todo, la bandeja de entrada no tiene porqué ser solo blanca con texto", han apuntado. Las similitudes con Gmail son evidentes.

La versión renovada de escritorio solo se puede ver en Estados Unidos, Canadá, Reino Unido, Filipinas, Malasia, India, Irlanda, Nueva Zelanda y Sudáfrica. El rediseño en móviles es global en iOS, Android y Windows 8.

Martes, Octubre 8, 2013 - 18:18

El servicio de correo electrónico gratuito de Yahoo se está convirtiendo en un poco más como Gmail de Google, esto debido a un nuevo cambio de imagen.

"Hoy es el cumpleaños 16 de Yahoo Mail, y para celebrar estamos haciendo que la experiencia de usuario sea más elegante e intuitiva en el escritorio, iOS y Android", apuntan en el blog de Yahoo.

Introduce las "Conversaciones", en las que los emails se vean agrupados en un solo hilo de ideas. La idea es que los usuarios puedan chequear la cadena de emails de forma sencilla y en poco tiempo. "El contexto es el Rey", señala Jeffrey Bonforte, vicepresidente de productos de comunicación.

Yahoo! Mail es ahora más "eficiente" y limpio. Los mensajes se pueden borrar, buscar o marca como favorito con un solo botón. El diseño muestra más espacio en la bandeja de entrada y la barra de tareas ubicada en la parte izquierda de la pantalla se puede «esconder» para optimizar el espacio.

Como "regalo de cumpleaños", ofrecen un TB (1.000 GB) de almacenamiento para los usuarios de cuentas gratis. La bandeja de entrada ahora se puede personalizar con temas que incluyen Flickr fotos. "Escoge una foto de tema es un sitio y este se va a ver en los otros dispositivos. Después de todo, la bandeja de entrada no tiene porqué ser solo blanca con texto", han apuntado. Las similitudes con Gmail son evidentes.

La versión renovada de escritorio solo se puede ver en Estados Unidos, Canadá, Reino Unido, Filipinas, Malasia, India, Irlanda, Nueva Zelanda y Sudáfrica. El rediseño en móviles es global en iOS, Android y Windows 8.

Martes, Octubre 8, 2013 - 18:18

El servicio de correo electrónico gratuito de Yahoo se está convirtiendo en un poco más como Gmail de Google, esto debido a un nuevo cambio de imagen.

"Hoy es el cumpleaños 16 de Yahoo Mail, y para celebrar estamos haciendo que la experiencia de usuario sea más elegante e intuitiva en el escritorio, iOS y Android", apuntan en el blog de Yahoo.

Introduce las "Conversaciones", en las que los emails se vean agrupados en un solo hilo de ideas. La idea es que los usuarios puedan chequear la cadena de emails de forma sencilla y en poco tiempo. "El contexto es el Rey", señala Jeffrey Bonforte, vicepresidente de productos de comunicación.

Yahoo! Mail es ahora más "eficiente" y limpio. Los mensajes se pueden borrar, buscar o marca como favorito con un solo botón. El diseño muestra más espacio en la bandeja de entrada y la barra de tareas ubicada en la parte izquierda de la pantalla se puede «esconder» para optimizar el espacio.

Como "regalo de cumpleaños", ofrecen un TB (1.000 GB) de almacenamiento para los usuarios de cuentas gratis. La bandeja de entrada ahora se puede personalizar con temas que incluyen Flickr fotos. "Escoge una foto de tema es un sitio y este se va a ver en los otros dispositivos. Después de todo, la bandeja de entrada no tiene porqué ser solo blanca con texto", han apuntado. Las similitudes con Gmail son evidentes.

La versión renovada de escritorio solo se puede ver en Estados Unidos, Canadá, Reino Unido, Filipinas, Malasia, India, Irlanda, Nueva Zelanda y Sudáfrica. El rediseño en móviles es global en iOS, Android y Windows 8.

Hackean servidor de Adobe

Viernes, Octubre 4, 2013 - 11:36

Adobe anunció hoy que uno de sus servidores fue hackeado, comprometiendo información de más de 2.9 millones de cuentas de diferentes usuarios alrededor del mundo. Los datos que fueron obtenidos incluyen nombres, números de tarjetas de crédito y/o débito, fechas de expiración y otro tipo de datos que tienen relación con las cuentas de los usuarios. Adobe, sin embargo, asegura que toda la información que tiene que ver con tarjetas de crédito y débito está encriptada y no hay manera de acceder a ella. Aunque, dada la situación, la compañía ya ha contactado a los bancos que manejan estas cuentas para proteger a sus clientes.

Para todas aquellas cuentas involucradas en el robo, Adobe ya ha mandado una serie de emails para cambiar las contraseñas de su Adobe ID y no tener algún tipo de consecuencia al respecto. En cuanto a las cuentas de las que se comprometió su seguridad bancaria, la compañía está ofreciendo un membresía gratuita de monitoreo de crédito que estará disponible dentro de los próximos días.

El hack, sin embargo, no sólo afectó a los usuarios ya que también se liberó el código fuente de algunas aplicaciones de la compañía. Por el momento, sólo se sabe que Acrobat, ColdFusion y ColdFusion Builder fueron los productos afectados, tal vez más adelante sepamos de algunos más. Esto representa un verdadero problema para Adobe, ya que el uso inadecuado de esos productos en la web puede propiciarse gracias a la obtención del código fuente. Es más podría hasta generarse una copia "pirata" de cada una de las aplicaciones involucradas.

Adobe no ha dicho cómo se encriptaron los datos de las cuentas, pero ya ha notificado a todos los usuarios y aún está en proceso de investigación. Si eres un usuario de Adobe y la información de tu cuenta ha sido comprometida, ya debiste haber recibido un correo electrónico. En caso de que no, nunca está de más cambiar tu contraseña para proteger tus datos en caso de que Abode no haya descubierto toda la información que se obtuvo mediante el hack. Más vale prevenir, que lamentar.

Hackean servidor de Adobe

Viernes, Octubre 4, 2013 - 11:36

Adobe anunció hoy que uno de sus servidores fue hackeado, comprometiendo información de más de 2.9 millones de cuentas de diferentes usuarios alrededor del mundo. Los datos que fueron obtenidos incluyen nombres, números de tarjetas de crédito y/o débito, fechas de expiración y otro tipo de datos que tienen relación con las cuentas de los usuarios. Adobe, sin embargo, asegura que toda la información que tiene que ver con tarjetas de crédito y débito está encriptada y no hay manera de acceder a ella. Aunque, dada la situación, la compañía ya ha contactado a los bancos que manejan estas cuentas para proteger a sus clientes.

Para todas aquellas cuentas involucradas en el robo, Adobe ya ha mandado una serie de emails para cambiar las contraseñas de su Adobe ID y no tener algún tipo de consecuencia al respecto. En cuanto a las cuentas de las que se comprometió su seguridad bancaria, la compañía está ofreciendo un membresía gratuita de monitoreo de crédito que estará disponible dentro de los próximos días.El hack, sin embargo, no sólo afectó a los usuarios ya que también se liberó el código fuente de algunas aplicaciones de la compañía. Por el momento, sólo se sabe que Acrobat, ColdFusion y ColdFusion Builder fueron los productos afectados, tal vez más adelante sepamos de algunos más. Esto representa un verdadero problema para Adobe, ya que el uso inadecuado de esos productos en la web puede propiciarse gracias a la obtención del código fuente. Es más podría hasta generarse una copia "pirata" de cada una de las aplicaciones involucradas.

Adobe no ha dicho cómo se encriptaron los datos de las cuentas, pero ya ha notificado a todos los usuarios y aún está en proceso de investigación. Si eres un usuario de Adobe y la información de tu cuenta ha sido comprometida, ya debiste haber recibido un correo electrónico. En caso de que no, nunca está de más cambiar tu contraseña para proteger tus datos en caso de que Abode no haya descubierto toda la información que se obtuvo mediante el hack. Más vale prevenir, que lamentar.

Google compra Flutter, software de control por gestos

Jueves, Octubre 3, 2013 - 16:07

Google no para de invertir en proyectos externos, en busca de una constante renovación de hardware y software. En esta ocasión han comprado Flutter, software que nos permite controlar distintas aplicaciones de nuestra computadora mediante gestos capturados vía webcam. Muchas compañías parecen haber comprendido las posibilidades de Kinect y empiezan a invertir en control por gestos, ahora que los comandos de voz ya están establecidos en nuestros dispositivos. Nuestros compañeros de AppleWeblog ya nos habían hablado de este software el año pasado, el cual está disponible para Windows y OS X. Una vez instalado podremos utilizar la webcam de nuestra computadora para activar ciertas aplicaciones: pausar o reproducir música, cambiar de canción. pasar imagen de una presentación o diapositiva, etc. La verdad es que la aplicación funciona genial. Cuando la probara hace tiempo me pareció una idea estupenda, aunque acabé eliminándola porque tenía que estar la webcam todo el día activada. La compra de Google de esta tecnología tiene todo el sentido, ya que será un complemento ideal para dispositivos como las Google Glass o cualquiera tablet.

Llegados Siri y Google Now, la tendencia parece estar enfocándose en los gestos. La revolución iniciada por Kinect para la Xbox 360 fue seguida por muchos otros dispositivos que persiguen la misma meta. Es el caso del Leap Motion o Structure Sensor, el dispositivo para el iPad del que os hablamos hace muy poco. Ahora nos queda saber cómo implantarán esta tecnología en los productos ya existentes y la respuesta de la competencia. Apple por su parte, ya os hemos hablado en varias ocasiones sobre sus intenciones de comprar PrimeSense, la compañía israelí responsable del sensor del primer Kinect. Cada vez está más claro que las compañías quieren tener su propia versión de Minority Report, ahora sólo nos queda saber cómo, cuándo y de que manera se implantará.

La red de información en tiempo real

Cómo funciona Twitter (I)

Jueves, Octubre 3, 2013 - 13:57

Twitter se ha convertido en una herramienta imprescindible para muchos, en una fuente de descubrimiento para otros y en una asignatura pendiente para algunos usuarios que aún no han dedicado tiempo a descubrir su potencial.

wwwhatsnew nos muestra también Cómo funcionan algunos servicios tan conocidos en la web, ésta publicación la dedican a Twitter con un recorrido de sus características más importantes.

¿Qué es Twitter?

Tal como lo definen desde su portal…

Twitter es una red de información en tiempo real que te conecta con las últimas historias, ideas, opiniones y noticias sobre lo que encuentras interesante… Un servicio para comunicarte con amigos, familia y colegas, y estar conectado a través de mensajes rápidos y frecuentes.

Así nació Twitter…

Con la ayuda de Wikipedia nos dirigimos al comienzo de Twitter, que se ha convertido en una especie de caja de Pandoras, ya que hay varias versiones de su origen hasta de parte de sus mismos fundadores. Lo cierto es que, el escenario donde surgió la idea fue en la compañía Odeo y los protagonistas fueron Evan Williams, Biz Stone, Jack Dorsey y Noah Glass.

El nombre original del servicio de mensajería iba a ser “twittr”, inspiración de Glass en alusión a “Flickr”. La versión definitiva se lanzó el 15 de julio de 2006. En Octubre de ese año, Stone, Williams, Dorsey y otros formaron Obvious Corporation, adquiriendo los derechos sobre Odeo…. Desde esa fecha, Twitter ha ido ganando adeptos rápidamente. Y en abril del 2007, la nueva compañía Twitter Inc. se independizó de su gestora.

¿Cómo iniciarnos en Twittter?

Para comenzar a utilizar Twitter solo tenemos que crearnos una cuenta, completando el formulario que encontraremos en Twitter.com, o a través de sus aplicaciones para iOS o Android.

Un primer paso para sumergirnos en el mundo de Twitter es personalizando nuestro espacio en la red social y proyectando nuestra identidad. Allí completamos el espacio asignado para nuestro perfil, tal como nos sugieren desde el equipo de Twitter.

¿Cómo funciona Twitter?

Partiendo de que podemos compartir videos, imágenes, enlaces, fotografías y texto con el límite de 140 caracteres a través de los tweets…

Twitter cuenta con muchas características y opciones de interacción que podemos combinar para mejorar nuestra experiencia dentro de la red social, dependiendo de la finalidad con que la utilicemos.Para ver su funcionamiento vamos a mencionar algunas situaciones a modo de ejemplos, repasando sus características principales:

Quiero utilizar Twitter para mantenerme actualizado con las noticias

Para que nuestra cuenta de Twitter nos sirva para este propósito entonces lo primero que debemos hacer es:Seguir a usuarios de nuestros interés. Pueden ser amigos, contactos, blogs o fuentes de noticias afines a la temática que nos interesa.

De esta manera, cada vez que los usuarios que seguimos publiquen un nuevo tweet lo veremos reflejado en nuestro timeline o cronología, sin tener que realizar ninguna acción extra.

Crear listas. Si estamos siguiendo noticias de diferente temáticas entonces podremos organizar a los usuarios que seguimos por Listas. Es decir, todos los blog de tecnología los agrupamos en un mismo grupo, los de moda en otro, etc. De esa manera, podremos centrarnos en la categoría que nos interesa.

Por ejemplo, si deseamos agregar a ebol.com.bo o Wwwhatsnew (Iniciativa del analisis Twitter) en la lista de “Tecnología”, solo tenemos que ir a su perfil y escoger esta opción:

Si nos interesa conocer todo el potencial de esta características, podemos ver 6 utilidades que podemos darle a las listas en Twitter (Vía WWWhatsnew)

Favoritos. Si hay un tweet que nos llama la atención o deseamos marcar para leer con detenimiento mas tarde podemos valernos de “Favoritos” tal como vemos en la imagen:

Fin de la Primera parte.

Google lanza la beta de Web Designer

Martes, Octubre 1, 2013 - 11:05

Google ha manifestado su amor a HTML5 en diversas ocasiones, esta es una de ellas. Hoy lanza su aplicación Google Web Designer, una herramienta que te permite crear anuncios en HTML5. Esta es la primer versión de la app que aún está en beta y su descarga gratuita está disponible para cualquiera en la web.

La compañía describe HTML5 como el lenguaje universal para construir contenido que pueda correr a través de computadoras de escritorio, smartphones y tablets. Por esta razón, cree que Google Web Designer ayudará a hacer HTML5 accesible para todos a través de la industria de la publicidad. El concepto detrás de esta plataforma es "construye una vez, corre donde sea"; haciendo referencia al hecho de que sólo se tiene que hacer el diseño una vez y este será compatible con diversas plataformas. Las principales características de Google Web Designer son:

- Crear animación sobre HTML5 con un set intuitivo pero robusto de herramientas de diseño.

- Ver y editar el código detrás de un diseño

- Reflejar las ediciones de manera automática

- Trabajar automáticamente sobre cualquier plataforma, incluyendo DoubleClick y AdMob

- Actualizaciones de producto de manera automática

- Acceso gratuito a la herramienta

Goolge también ha publicado diversos tutoriales en YouTube para descubrir el funcionamiento óptimo de Google Web Designer. Además, también publicó una guía para principiantes que puede guiarte paso a paso en el uso de la herramienta. Dado que esta primera versión es una beta, Google también está recibiendo sugerencias respecto a Google Web Designer en Google+ o en el foro de usuarios.